MENORES EN LA RED: y su responsabilidad penal. 4 de noviembre de 2012

Posted by elblogdeangelucho in Menores en la Red.Tags: control parental, educación, información, menores, peligros en la red, proteccion, Responsabilidad Penal

3 comments

Desde este blog se ha intentado desmitificar falsos conceptos o creencias sobre ciertos aspectos.

Recientemente, con la entrada “Hackers: Héroes o Villanos”, se intentó aportar un pequeño granito de arena intentando desasociar la idea de que el calificativo de hacker (los GRANDES) era un sinónimo de “ciberdelincuente”.

Tiempo atrás, con la entrada “El peligro de la falsa soledad”, se pretendía abrir los ojos a los que tenían el convencimiento de que los menores se encontraban seguros en las soledades de sus habitaciones con la sola compañía de una conexión a Internet.

Cuando el menor, es el responsable de ciertas actividades delictivas cometidas a través de Internet, lo es en la mayoría de los casos por la creencia del falso anonimato que nos otorga la red, pero en la mayoría de las ocasiones lo son ante el convencimiento de que «¡Como soy menor no me pueden hacer nada!»

Muy lejos de la realidad en ambos casos. Aunque en cuanto al anonimato en la red es cierto que se pueden “camuflar” las conexiones a internet, pero estas acciones no resultan tan efectivas como se pretende, y menos en estos casos en los que se limitan a cambiar su pseudónimo, perfil o correo electrónico.

Con esta entrada vamos a volver a retomar, dentro del apartado MENORES EN LA RED, los peligros que acechan a nuestros menores en Internet, y lo haremos presentando un nuevo peligro, o mejor dicho, una nueva “falsa conciencia” resultante de la combinación de las anteriores . Y no es peligroso por lo novedoso, sino precisamente por la falta de conocimiento de su «realidad».

Me refiero al extendido sentimiento de que “En Internet puedo hacer lo que quiera, nadie me va a reconocer” y ello sumado a otro erróneo concepto de impunidad, “Como soy menor no me pueden hacer nada”.

Los adultos, padres, educadores, tutores, etc., debemos abrir los ojos, debemos ser conscientes de estos conceptos erróneos, si recordáis en otra entrada hablábamos de la necesidad de conocer la fuente de los peligros para evitarlos. Para abrirnos los ojos solo tenemos que conocer la Ley Orgánica 5/2000, de 12 de enero, reguladora de la responsabilidad penal de los menores. (Ver ley)

No voy a entrar en conceptos jurídicos porque para ello tenemos un buen referente en la red, me refiero a mi buen “ciberamigo” y “ciberjurista” Juan Antonio F A, @alegrameeeldia en twitter y que nos acerca el mundo del derecho a los internautas con su blog

http://enocasionesveoreos.blogspot.com.es

Si bien creo necesario transcribir el primero de los puntos del primer artículo de esta Ley:

“Artículo 1. Declaración general.

- Esta Ley se aplicará para exigir la responsabilidad de las personas mayores de catorce años y menores de dieciocho por la comisión de hechos tipificados como delitos o faltas en el Código Penal o las leyes penales especiales.”

Creo que con este primer punto del artículo, y que abre la Ley, queda suficientemente claro lo que quiero trasladaros para que seamos todos conscientes y podamos “informar y educar” a nuestros menores para que utilicen la red de forma responsable.

Esta ley viene a decir que los menores mayores de 14 años y menores de 18 son RESPONSABLES PENALMENTE de sus actos, quedando exentos de esta responsabilidad los menores de esas edades, pues en ese caso no se le exigirá responsabilidad penal, sino que se le aplicará lo dispuesto en las normas sobre protección de menores previstas en el Código Civil.

Pero en ambos casos, cuando el responsable de una falta o delito sea un menor de 18 años responderán solidariamente junto a él, sus padres o tutores por los daños y perjuicios causados

MENOR AUTOR

Como queda de manifiesto en la ley que regula la responsabilidad penal del menor, los menores pueden ser responsables de cualquier tipo de delitos que comentan de acuerdo al Código Penal español. Por tanto, sus irresponsabilidades, también conllevarán responsabilidad cuando se comentan a través de la red, al igual que cualquier adulto.

Os preguntaréis que actividades pueden realizar los menores en Internet que pudieran conllevar a estas responsabilidades. Es sencillo, todos hemos oído hablar de los daños provocados en los sistemas informáticos (borrar, dañar, deteriorar, alterar, suprimir, o hacer inaccesibles datos, programas informáticos o documentos electrónicos ajenos), por supuesto hemos oido hablar de injurias, amenazas, ciberacoso (ciberbullying), robo de identidad (usurpación de estado civil) o incluso de acoso sexual, y todo ello por internet. Pues de todos estos delitos o faltas pueden ser responsables los menores, unas veces por desconocimiento de la responsabilidad, otras por inconsciencia del falso anonimato en la red y SIEMPRE por una falta de educación.

De todos es conocido el problema de ciberbullying, recientemente noticia por el lamentable y dramático caso de Amanda Todd, la joven de 15 años que no pudo soportar más el bullying que sufría y decidió quitarse la vida tras los prolongados tormentos a que fue sometida, primero por un despiadado acosador sexual y luego por compañeras y compañeros, amigas y amigos suyos, hasta hacerla sentir acorralada ante el precipicio de la muerte.

El peligroso Sexting, como también vimos en «Los peligros y sus responsabilidades», no es una actividad delictiva en sí por el mero hecho de enviar a otras personas imágenes «comprometidas» o sexualmente explícitas. El sexting comienza simplemente por una irresponsabilidad de la víctima, en este caso de un menor que envía una imagen a otro menor. Lo que si es considerado un delito es el descubrimiento y revelación de secretos, y eso es lo que se le imputaría a ese menor receptor en el momento que difunda la foto que ha recibido, o conseguido por otras vías, indistintamente del medio de difusión que utilice, a través de mensajes de teléfono móvil, redes sociales, correo electrónico, etc

En un reciente estudio impulsado por un grupo de investigadores de la Facultad de Psicología de Granada desde el 2001, se destaca un llamativo aspecto, y es que «aproximadamente el 50 por ciento de los agresores de abusos sexuales son menores de edad, y dentro de eso hay un grupo de niños, preadolescentes o niños». Lamentablemente demasiado común. En ocasiones, posiblemente, porque el menor comienza a descubrir su sexualidad e inicia su particular “investigación”, escudado bajo la “falsa soledad” de su habitación y el falso anonimato que la red le proporciona al no utilizar su nombre real o falseando su perfil en redes sociales.

También, es de todos conocido, el excesivo número de casos en los que profesores son víctimas “gratuitas” de agresiones físicas que luego son “colgadas” en la red, o psicológicas mediante campañas de ‘bullying’ trasladadas a Internet y las nuevas tecnologías. Los vídeos de móvil, las redes sociales o portales como Youtube son las nuevas herramientas de algunos alumnos para arremeter contra sus maestros.

Por todo ello tenemos, y debemos, informar y educar a nuestros hijos para que utilicen internet de forma responsable, hay que enseñar a los menores de que lo que se hace en Internet tiene las mismas consecuencias que lo que se hace en la vida real, concienciarles de que todas estas “actividades delictivas” no resultan “tan baratas” como se imaginan.

Pero para ello tenemos, y debemos, concienciarnos e informarnos nosotros mismos primero.

CONSECUENCIAS

Las medidas susceptibles de ser impuestas a los menores quedan establecidas en el artículo 7 de la Ley (ver)

Pero en líneas generales las medidas que pueden imponer los Jueces de Menores, pueden ser cualquiera de las siguientes:

- Internamiento en régimen cerrado.

- Internamiento en régimen semiabierto.

- Internamiento en régimen abierto.

- Internamiento terapéutico.

- Tratamiento ambulatorio.

- Asistencia a un centro de día.

- Permanencia de fin de semana.

- Libertad vigilada.

- Obligación de someterse a programas de tipo formativo

- Prohibición de acudir a determinados lugares

- Prohibición de ausentarse del lugar de residencia sin autorización judicial

- Obligación de residir en un lugar determinado.

- Obligación de comparecer personalmente ante el Juzgado de Menores o profesional que se designe

- Cualesquiera otras obligaciones que el Juez, de oficio o a instancia del Ministerio Fiscal, estime convenientes para la reinserción social del sentenciado

- Convivencia con otra persona, familia o grupo educativo.

- Prestaciones en beneficio de la comunidad.

- Realización de tareas socio-educativas.

- Amonestación.

ALGÚN EJEMPLO

Y muchas otras noticias que podemos encontrar en los medios de comunicación en las que tanto las víctimas como los autores son menores, lo siguientes casos se han extraído de El blog de e-Legales.

- Dos adolescentes roban la identidad a un internauta para sextorsionarle en una red social

- 5 mil euros de multa por burlarse de una desconocida en una red social

- Un menor madrileño acusado de dos delitos por realizar grooming a una compañera del instituto

- Acusados de extorsión dos menores por atraer adultos con anuncios falsos de prostitución en Internet

- Condenado por burlarse de un compañero en Tuenti

- Imputados 6 jóvenes por un delito al honor tras colgar un montaje de una joven en Tuenti

¿Suficiente?…

Como veis en esta entrada no he utilizado mi “rutinaria” ironía ni sentido del humor para haceros llegar este mensaje, puesto que considero, que la GRAVEDAD de este problema requiere absoluta seriedad para ser transmitido dado su desconocimiento generalizado por adultos y menores

Esta vez más que nunca…

X1Red+Segura Información + Educación

El Blog de Angelucho está nominado en los Premios Bitácoras dentro del apartado «Mejor Blog de Seguridad Informática». Si te ha gustado esta entrada y quieres votar por este blog, o cualquier otro, puedes hacerlo de forma gratuita pulsando en el siguiente botón. GRACIAS!!!

Nos vemos en la red

Fuente: #opinionpersonal noticias.juridicas.com Blog de e-Legales ideal.es

NOTICIA: Pedofilia en la red 17 de octubre de 2012

Posted by elblogdeangelucho in Alertas / Noticias, Consejos, Menores en la Red, Peligros.Tags: Ciberconsejos, Ciberdepredadores, consejos, control parental, Grooming, menores, navegación segura, pedofilia, peligros en la red

add a comment

La pedofilia y la corrupción de menores a través de Internet se han convertido en las principales ciberamenzas, aunque no las únicas, para nuestros menores. Ayudándose de las nuevas tecnología esta “calaña”, ha encontrado la forma de satisfacer sus instintos más depravados y oscuros, violando la intimidad de nuestros hijos que navegan alegremente por la red ante la despreocupación de los padres en la tranquilidad de que los niños se encuentran protegidos en la “falsa soledad” de sus habitaciones.

Existe una errónea creencia que relaciona los peligros de la red directamente ligados al uso de un ordenador, pero debemos concienciarnos que un ordenador hoy en día no es un monitor y una “CPU” o un ordenador portátil. Hoy en día cualquier videoconsola, y no necesariamente de última generación, o un Smartphone es un medio de conexión a Internet y por consiguiente una desconocida fuente de peligros para nuestros menores.

Recientemente ha saltado a la noticia la detención de un ciberdepredador, reincidente, viejo conocido de las Fuerzas y Cuerpos de Seguridad del Estado y que alardeaba sin complejos de ser el mayor pedófilo de Europa.

Su actividad la llevaba a cabo utilizando una videoconsola, donde contactaba con los menores a través de los juegos online, donde ganaba su confianza para luego lanzar sus campañas de coacciones y amenazas a al menos 50 niños de entre 7 y 12 años.

Ver noticia en :

http://ccaa.elpais.com/ccaa/2012/10/15/catalunya/1350303993_821510.html

Me gustaría que esta fuese la última vez que leo este tipo de noticias, y que entre todos podamos erradicar estos actos en la red y podamos decir… “¡Lo hemos conseguido!, ningún niño más va a ser abusado en Internet porque todos los padres, tutores y resto de internautas estamos concienciados y JAMÁS dejaremos solo a un menor en la red sin la protección que necesita”

¡Qué bonito es soñar! ¿Verdad? Si topas con un personaje de estos en la red ¡DENÚNCIALO!

Información + Educación #1Red+Segura

Nos vemos en la Red

Confirmado, el «Ransomware» (Virus de la Policía) cabalga con el F.B.I. 28 de septiembre de 2012

Posted by elblogdeangelucho in Alertas / Noticias.Tags: alerta, Ciberdelincuencia, ciberseguridad, Estafas, FBI, malware, peligros, peligros en la red, ransomware, virus, virus Policia, virus SGAE

add a comment

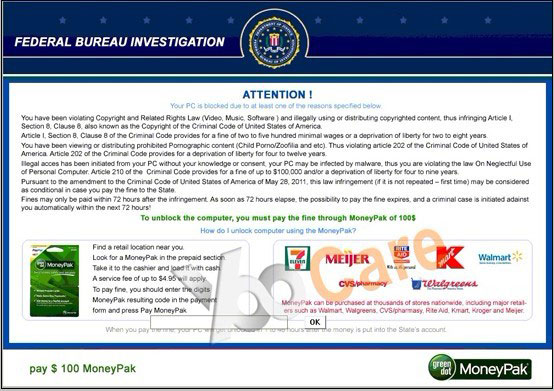

Supongo que recordáis una entrada en la que os comentaba que el Ransomware, «conocidíííííísimo» virus de la Policía, de la Sgae, del Ukash, a quién en una reciente entrada me atreví a ·rebautizarle como «Virus Mortadelo» por sus múltiples disfraces, y que estaba «cabalgando» de nuevo haciéndose pasar por el Federal Bureau of Intelligence (F.B.I) estadounidense.

Ver entradas :

El “virus de la Policía” cabalga de nuevo, ahora con el FBI

ALERTA: El virus de la Policía no descansa, solo cambia de disfraz

.

Pues bien, parece ser que no estaba muy equivocado, hoy aparece la noticia en la página oficial del F.B.I

¿Que no entendeís inglés? no os preocupeís, ¡yo tampoco!, pero ya sabeís que en este blog nos dedicamos a la «traducción» y en este caso contamos con la colaboración inestimable del que todo lo sabe, del «oráculo», de Google que lo tengo «grabado» en mi ordenador.

TRADUCCIÓN CON TRADUCTOR DE GOOGLE

«Los residentes de Tennessee del Este continúan denunciando incidentes sobre la estafa de Internet relativa al REVETON ransomware. REVETON es un visus informático es instalado en un equipo cuando un usuario visita un sitio web comprometido. Una vez instalado, el ordenador se bloquea mientras se visualiza una advertencia de que el FBI o el Departamento de Justicia ha identificado la computadora como implicada en actividades criminales.

El mensaje falso aconseja al usuario a pagar una «multa» por medio de un servicio de dinero mediante una tarjeta de prepago, que se desbloqueará el ordenador. Los usuarios se ven amenazados con acciones penales si no realizan el pago.

Esto es una estafa para obtener dinero. Las multas resultantes de la actividad criminal son evaluados y tratados por el sistema judicial. El FBI nunca exigirá el pago para desbloquear un equipo.

Cualquiera que sea víctima de esta estafa debe presentar una denuncia en el Internet Crime Complaint Center en http://www.ic3.gov. Incluso han conseguido limpiar su equipos, este malware puede permanecer en el sistema y capturar información personal, crear nuevos riesgos de fraude. Las víctimas pueden ponerse en contacto con un profesional de la informática para eliminar el malware de la computadora infectada.»

Ver fuente de la noticia en http://www.fbi.gov/knoxville/press-releases/2012/internet-scam-warning-reveton-ransomware?utm_source=twitterfeed&utm_medium=twitter

Bueno pues como se suele decir en los medios de comunicación «pofesionales»…. les seguiremos informando… 😉 , pero mientras tantes no os olvideis que…

Nosotros somos nuestra peor vulnerabilidad pero también nuestro mejor antivirus.

Nos vemos en la Red

X1Red+Segura

Fuente: http://www.fbi.gov

Seguridad Básica en la Red (I): ¿qué o quien nos acecha en Internet? 16 de septiembre de 2012

Posted by elblogdeangelucho in Artículos, Seguridad.Tags: Ciberdelincuencia, ciberdelito, información, navegación segura, peligros en la red, privacidad, proteccion de datos, proteccion en internet, seguridad, seguridad basica en la red

6 comments

![]()

Ningún internauta está exento de los peligros de la red y menos si no pone los mínimos medios de protección para evitarlos.

La primera medida básica de combatir los peligros de la red es conocerlos, conocer su origen, conocer su funcionamiento, saber su existencia y cómo actúan sus responsables.

Debemos ser conscientes que en la red también existen cibercriminales capaces de lanzar ataques indiscriminados con el fin de controlar los ordenadores que se topen en su “camino”, cibercriminales que si no encuentran ninguna traba serán capaces de robar nuestros secretos más preciados, nuestra privacidad, e incluso nuestras cuentas corrientes.

El delincuente ha mutado, ha dejado de un lado las ganzúas para utilizar programas para obtener nuestras credenciales, ha dejado de hacer tirones, butrones y alunizajes para utilizar su “fuerza bruta” en “romper” las contraseñas robadas, ahora realiza otras actividades tan fructíferas o más pero sin embargo menos expuestas para ellos.

Ahora el delincuente se ha convertido en ciberdelincuente, desarrolla distintos tipos de malware, virus, gusanos o troyanos, que lanzados mediante campañas de Spam y Phishing, combinadas con distintas técnicas de ingeniería social logran “entrar hasta la cocina” del internauta menos precavido o simplemente menos informado y concienciado de los peligros que acechan en la red.

Publicidad engañosa, falsas ofertas de trabajo, anuncios de compra venta que nos ofertan gangas impensables, Scam, Smishing, timos, fraudes y estafas.

Posiblemente muchos de las “palabrejas” que acabamos de mencionar, en los párrafos anteriores, os suenen a “chino mandarín” pero no os preocupéis, algunas de ellas ya se han explicado en este blog, o otras las iremos descubriendo, tanto su significado, como su similitud con los peligros que nos acechan en la vida real.

Y hablando de la vida real, la vida virtual no difiere de la real, y ahí está el “kit de la cuestión”, la respuesta a la pregunta de cómo protegernos en la red, la respuesta en una sola palabra, LÓGICA.

Desde el nacimiento de este blog, la palabra lógica siempre ha estado presente en cada una de las entradas, o al menos el sentido de ella, puesto que considero que es el principio básico de seguridad a tener en cuenta desde el momento que encendemos nuestros routers u otros medios para proveernos de internet en nuestros equipos informáticos, ya sean ordenadores, tablets, o smartphones.

La seguridad en la red no diferencia los medios de conexión pero si las “formas” de protegerse.

¿Cómo emplearemos la lógica en internet para evitar los peligros que nos acechan?

Es una pregunta importante a tener en cuenta, evidentemente no existe ningún programa informático que nos permita controlar el “nivel de lógica” que tenemos que utilizar en cada momento, pero la respuesta es sencilla. Tenemos que olvidarnos de la virtualidad de la red y pensar que nos estamos moviendo en un mundo real, tan real como los peligros que se nos pueden llegar a presentar en este mundo tan “virtual”.

No pensemos que la seguridad en internet es cosa de expertos informáticos, lo único que tenemos que hacer es actuar como lo haríamos en la vida real, no voy a cruzar por aquí porque hay mucho tráfico, voy a buscar un paso de peatones, o un semáforo, en internet es igual, si no estás seguro de algo, si piensas que puede ser un sitio web comprometido, un correo que no conoces su remitente, un archivo poco fiable…simplemente, y por lógica, ¡óbvialo!

Una vez teniendo clara la falsa virtualidad de los peligros, debemos comenzar a tener buenos hábitos en el uso de internet y para ellos debemos estar informados de los peligros que nos pueden acechar.

El principal foco de peligrosidad al que nos encontramos en internet, como ya hemos visto, es el que viene potenciado por la cibedelincuencia. También hemos visto que los ciberdelincuentes no difieren de los delincuentes convencionales salvo en la forma de llevar a efecto sus actividades delictivas.

Un ciberdelincuente puede robar, estafar, emplear nuestra identidad, hacerse pasar por un banco o utilizar nuestra propia identidad en nuestro banco, comprar un producto con nuestros datos personales y bancarios, e infinidad de actividades delictivas más, pero todas ellas con un denominador común, utiliza la red como herramienta o como forma de hacer efectiva su “fechoría”.

Las distintas técnicas que emplean para sus cibercrímenes van evolucionando y adaptándose a las circunstancias y a los momentos, por eso es necesario estar informados de sus “andanzas” y conocer sus técnicas para acceder a nuestra “cibervida”, sobre todo conocer sus formas de engañarnos y sus artes de manipulación con el fin de obtener nuestra información personal y confidencial

Los bienes más preciados que pueden peligrar en la red son nuestra propia seguridad, nuestra privacidad y nuestra economía.

No facilitemos gratuitamente información sobre nuestros “tesoros” a proteger, no compartamos, con desconocidos, datos personales, nuestras fotografías o informaciones sobre nuestra vida privada o social. En el internet “social” es muy sencillo hacerse “falsos” amigos. Volviendo a la lógica, no compartáis con vuestras “amistades virtuales” ningún tipo de información o contenido que no harías con vuestro círculo real de amistades o familia, piensa que esa información puede volverse contra tu propia seguridad, privacidad e incluso contra tu economía si es utilizada de forma inadecuada por esos “falsos amigos”.

Según la agencia EUROPA PRESS, el 8% de los internautas españoles reconocen que han sido víctima del robo de su identidad en Internet en los últimos meses, de los cuáles el 1% asegura que ha sido víctima de este tipo de delito con frecuencia.

No caigáis en la creencia errónea de pensar que un ordenador comprometido o infectado se detectaría fácilmente porque se bloquearía, funcionaría más despacio o crearía ventanas emergentes indiscriminadamente, en la mayoría de las ocasiones el cibercriminal elude todo esto intentando hacer totalmente desapercibida su acción.

Una vez más os digo,

Nosotros mismos somos nuestra peor vulnerabilidad pero también nuestro mejor antivirus.

Nos vemos en la red

X1Red+Segura

Menores en la Red: Los tres Peligros y sus Responsabilidades 14 de junio de 2012

Posted by elblogdeangelucho in Artículos, Consejos, Menores en la Red, Peligros.Tags: Ciberbullyng, Grooming, menores, peligros en la red, responsabilidad, sexting

4 comments

En esta entrada voy a hacer un pequeño resumen de una charla que día recientemente colaborando con la Fundación Alia2 sobre los peligros de los menores en la red, en ella tratamos los tres peligros principales a los que se enfrentan nuestros menores en la red, denominados por algunos como “Los tres ING” por la terminación del termino que los identifica.

Cuando hablamos de los peligros en la red, en la que son víctimas los más pequeños, rápido nos viene a la cabeza la figura del “ciberdepredador” comentada, analizada y radiografiada en este blog.

Es cierto que los peligros que corren los menores ante boylovers, pedófilos o pederastas revisten un grave peligro, muchas veces irreparable para el menor y por ello tenemos que estar siempre “ojo avizor” ante esta calaña, conociendo sus movimientos en la red para evitar que consigan sus objetivos.

Ciberacoso Sexual hacia Menores (GROOMING)

Esta acción podría catalogarse como el primer ING, el GROOMING. Esta actividad encaminada a acosar sexualmente al menor es siempre cometida por un adulto hacia un menor que, ayudándose de las nuevas tecnologías, una ganada la confianza y creada una conexión emocional con el niño, encamina toda su actividad a iniciar con el niño una relación sexual, primero virtual y posteriormente física, no dudando en coaccionar y amenazar al menor con el único fin de conseguir su objetivo.

La peligrosa pedofilia no es el riesgo más frecuente para los niños en Internet.

Tal vez exista una falsa creencia que nos ciegue para no ver otros peligros a los que se enfrentan los menores. Peligros con mucha mayor incidencia negativa durante el paso por internet de niños y adolescentes, El SextING y el CiberbullyING (los dos ING, s restantes).

Mayor incidencia negativa no solo porque es mayor el número de casos, sino porque en muchos de ellos tanto el autor como la víctima suelen ser menores o adolescentes.

¿Qué es el «sexting»?

Segundo ING, el «sexting» (contracción de sex y texting) comenzó haciendo referencia al envío de mensajes de naturaleza sexual y con la evolución de los teléfonos móviles, ha derivado en el envío de fotografías o vídeos de contenido sexual.

Consiste en enviarse fotografías o vídeos erótico/sexuales de uno mismo o reenviar los recibidos, a través de las nuevas tecnologías pero normalmente usando los teléfonos móviles.

A priori, esta actividad normal en el mundo de los adolescentes, no reviste ningún peligro. Suelen ser imágenes tomadas, por norma general, en el seno de una relación afectiva. Pero cuando esa relación se rompe…

Lamentablemente estas imágenes terminan en internet, de forma descontrolada, debido al despecho que se tiene con la antigua pareja, y es aquí cuando empieza el problema. Esas imágenes que circulan libremente por la red pueden caer en manos de cualquiera, y esto es un verdadero peligro ante el cual la mayoría de los menores son inconscientes, el enviar fotografías explícitas pueden ser armas utilizadas por ciberdepredadores, con el peligro añadido que una fotografía puede aportar más datos que los que solo se ven.

Una fotografía puede contener, en la información oculta (metadatos), los datos exactos de donde se tomó la misma, un Smartphone es capaz de guardar esa información en las fotografías que se hacen con este tipo de terminales.

La publicación de los contenidos, por terceras personas y de forma descontrolada, puede ocasionarle a los menores graves problemas emocionales y psicológicos

¿Qué es el «Ciberbullying»?

Para terminar voy a explicaros el tercer ING. El Ciberbullying

Según el Instituto Nacional de Tecnologías de la Comunicación (INTECO) define que el ciberbullying supone la difusión de información lesiva o difamatoria en formato electrónico a través de medios de comunicación como el correo electrónico la mensajería instantánea las redes sociales, la mensajería de texto a través de teléfonos o dispositivos móviles o la publicación de vídeos y fotografías en plataformas electrónicas de difusión de contenidos.

El anonimato, la no percepción directa e inmediata del daño causado y la adopción de roles imaginarios en la Red convierten al ciberbullying en un grave problema

Es una práctica muy extendida en el ámbito escolar, que en ocasiones se sale de los conceptos y se hace extensivo a los adultos que están en este círculo del menor, haciéndose, lamentablemente, demasiado rutinario el acoso a los profesores.

Como veis, hay algo más que pedofilia en la red que puede mermar la armoniosa actividad de los niños y adolescentes en la red, las tres ING,S las cuales pueden terminar, lamentablemente, con graves consecuencias para los críos, y en muchas de las ocasiones de forma irreparable.

Hemos visto a los menores como víctimas y tenemos que cuidarlos, informando y educando para evitar que caigan en redes de ciberdepredadores o que sean el objetivo de las “peligrosas gracietas” de sus “exnovietes” o compañeros de actividades escolares. Todo esto lo podemos conseguir con un debido CONTROL PARENTAL. (ver artículo en el blog).

Pero como ya habréis deducido, el peligro de las tres ING, s, no solo se queda en el menor como víctima, si no que, en muchos de los casos el menor o adolescente es también él responsable de estas acciones “delictivas”.

Menores Responsables Penalmente

Cuando el menor, responsable o autor de las actividades de sexting o ciberbullying, en estos casos, muchas veces lo es por la creencia del falso anonimato que nos otorga la red, pero en la mayoría de las ocasiones lo hacen ante el convencimiento de que “¡Como soy menor no me pueden hacer nada! “

Muy lejos de la realidad en ambos casos, en cuanto al anonimato es cierto que se pueden “camuflar” las conexiones a internet, aunque no siempre son efectivas y menos en estos casos.

Pero lo que sí es cierto es que, en el año 2000 en España se promulgó una Ley Orgánica (5/2000) que regula la responsabilidad penal del menor, entendiendo como menor a las personas mayores de 14 años y menores de 18 y que serán responsables penalmente ante la comisión de delitos o faltas tipificados en el Código Penal o en leyes penales especiales, además responderán solidariamente junto a él, sus padres o tutores por los daños y perjuicios causados.

Las consecuencias para el menor pueden ser internamiento en régimen cerrado, permanencia en centros especiales durante el fin de semana, libertad vigilada o la prohibición de acudir a determinados lugares

Queda claro que ciertas acciones dejan de ser juegos o bromas para convertirse en serios problemas para los adolescentes, otro peligro añadido a los que ya de por si se exponen en la red.

Sinceramente pienso que, como ya he dejado de manifiesto en otras entradas, estos problemas pueden mitigarse si desde el principio llevamos a cabo un buen CONTROL PARENTAL, que no es otra cosas que educar también en el uso de las nuevas tecnologías.

Con un buen control parental no vamos a poder erradicar la pedofilia en internet, pero posiblemente evitaremos que nuestros hijos caigan en redes las redes de los ciberdepredadores si están concienciados y educados para poder evitarlos y denunciarlos.

Puede ser que parezca alarmista con este tipo de entradas pero, al contrario, simplemente pretendo ser realista, y como realista que soy estoy convencido de que internet tiene muchísimas más bondades que peligros, pero que los debemos conocer para poder evitarlos y enseñar a nuestros hijos a hacerlo también.

Hoy más que nunca…

Información + Educación = una red más segura

Nos vemos en la red

Fuentes: Fundación Alia2 , INTECO , Pantallas Amigas , Oficina de Seguridad del Internauta, y como siempre #opinionpersonal