ESTAFAS EN LA RED: » Chritsmas Estafing»: Estafas Navideñas 18 de noviembre de 2012

Posted by elblogdeangelucho in Alertas / Noticias, Estafas en la Red.Tags: 419 scam, alerta, Ciberdelincuencia, ciberseguridad, engaños, Estafas, fraude, malware, peligros, phishing, scam, spam, virus

5 comments

«Chritsmas Estafing «, curioso nombrecito me he inventado ¿verdad?, pero ya sabéis en esto de los peligros en la red hay que poner nombres «extranjeros» para que se conozcan mejor.

Poneros cómodos porque os espera una entrada un poco larga, pero creo que el tema lo requiere.

Ya se pueden ver en los centros comerciales, en los medios de comunicación, en todo tipo de publicidad el comienzo de la campaña navidad 2012.

¡Qué bonita es la navidad!, cuantos buenos sentimientos se transmiten. Lamentablemente no siempre es así, y este inicio de campaña navideña sirve de indicador para los cibercriminales para comenzar también sus campañas particulares para lanzar sus cañas de pescar a la red, solo tendrán que esperar que sus presas, los internautas menos precavidos, vean el cebo y piquen el anzuelo. Lo demás será muy sencillo y sobre todo beneficioso para el ciberdelincuente que hará buena caja con estos tipos de campañas.

¿Cómo van a llegar a nosotros los cibercriminales en “estas fechas tan señaladas”?

Pues no van a emplear técnicas nuevas, simplemente van a utilizar la mayor vulnerabilidad que se conoce, me refiero a la propia debilidad de las personas, en este caso la credulidad de los internautas.

Van a utilizar y combinar distintas técnicas que todos conocemos y ya hemos comentado en este blog. Emplearán técnicas de “hacking humano”, la ingeniería social (ver entrada). Se valdrán de masivas campañas de Spam (ver entrada) para poder acceder a nosotros mediante la conocida técnica del phishing (ver entrada). Lanzarán campañas de malware y virus preparados a medida y al efecto para conseguir sus objetivos.

Llegarán a nosotros por medio de correos electrónicos, por medios de mensajería a través de las distintas plataformas (telefonía móvil, internet, etc). Utilizarán las socorridas redes sociales, para estos menesteres, por medio de mensajes directos.

En sus “campañas” intentarán hacer pasar por mensajes legítimos o notificaciones reales de marcas confiables y conocidas por todos.

Con estas “cibercampañas” maliciosas, nos propondrán la compra del producto estrella de estas navidades a precios de saldo, nos ofrecerán la participación en los juegos de lotería con premios “supermillonarios”, seremos los agraciados de cualquier tipo de sorteo y recibiremos nuestro “premio con premio” con solo ingresar en una página web y aportemos TODOS nuestros datos personales.

Todo su éxito se basará en atraer la atención del internauta, mediante la sorpresa puesto que no lo han solicitado, ofreciéndole satisfacer las necesidades que en estas fechas navideñas puedan surgir ante la necesidad de comprar regalos, de tener que viajar, de buscar un lugar de vacaciones, de la necesidad de conseguir un dinero extra. Ofrecerán cualquier cosa que haga bajar la guardia del internauta y permita explotar las principales vulnerabilidades humanas, la curiosidad, la inocencia, la ambición, la confianza, la generosidad especial en navidad, y sobre todo el desconocimiento.

La finalidad es conseguir que estos usuarios de la red se conviertan en sus víctimas “clientes” potenciales valiéndose de las necesidades que surgen en navidad.

Para evitar este tipo de acciones no hay que hacer demasiado, no hay que hacer nada que técnico, siempre lo intento transmitir desde el blog. Simplemente debemos utilizar la lógica y el sentido común y para ello debemos evitar el hacer clic en los enlaces que se encuentran en este tipo de mensajes, y mucho menos regalar nuestros datos privados a cualquiera.

Los cibercriminales cuentan con nuestra vulnerabilidad “humana” pero si la reforzamos romperemos su cadena y no conseguirán sus fines. Y por supuesto siempre que nos encontremos con este tipo de actividades o campañas debemos reportarlos como spam para romperles a ellos su propia cadena.

A continuación os detallo algunos ejemplos mediante los cuales los cibercriminales pretenden llegar a nosotros.

Estafas en alojamientos vacacionales

Son épocas vacacionales y muchos, los más afortunados en los tiempos que corren, posiblemente tengan la intención de disfrutar de unos días de vacaciones familiares. De disfrutar de unos días de ski, o pasar la navidad en lugares paradisiacos lejos de la bajas temperaturas que nos ofrece la navidad.

Nos van a ofrecer paquetes vacacionales, alquileres, cruceros, y todo ello a precios sin ningún tipo de competencia en el sector turístico.

¿Cómo evitarlo?:

- Comprobar la legitimidad de las agencias de viajes, o empresas que nos proponen las fantásticas ofertas. Pero siempre debemos hacerlo antes de contratar, en el momento que mandemos la mínima cantidad podemos darla por perdida.

- En caso de ofrecernos alojamientos hoteleros o en complejos turísticos debemos contactar directamente con ellos para comprobar la autenticidad de la oferta.

- Nunca debemos proporcionar datos de nuestras cuentas bancarias ni datos personales si no estamos completamente seguros de que lo hacemos a una empresa de confianza y por medios seguros.

Estafas en reservas de viajes

Para dar mayor credibilidad a su “proyecto” de estafa, los cibercriminales crean páginas webs que aparentemente son los sitios webs de compañías legítimas de gestión de vuelos o cualquier otro tipo de transporte.

¿Cómo evitarlo?:

- Reservar siempre nuestros vuelos y billetes de viaje a través de agencias de viajes o líneas aéreas, férreas o marítimas legítimas. Accediendo directamente a sus páginas webs, no accediendo mediante clics a los links que nos puedan aparece en un correo electrónico o mensaje que pudiera tener origen desconocido.

Estafas aprovechando el espíritu caritativo

En Navidad muchas organizaciones y ONG,s legítimas aprovechan la buena fe y la caridad de los internautas para conseguir donaciones para sus causas benéficas.

Los estafadores saben de este espíritu caritativo y por ello intentan aprovecharlo para su propio beneficio lanzando campañas en las que solicitan donaciones de dinero para la compra de alimentos, ropa o para hacer regalos a los niños más necesitados.

No dudan en imitar campañas legítimas e incluso hacerse pasar por las propias organizaciones.

¿Cómo evitarlo?:

- Los correos electrónicos que “llevan” a sitios web de caridad pueden utilizar logotipos aparentemente oficiales y utilizar mensajes que los puedan hacer pasar como los genuinos, pero lamentablemente no siempre es así. Si queremos acceder a estos sitios, a los verdaderos, podemos hacerlo accediendo directamente a sus páginas webs no mediante links de desconocidos.

- Otra forma es poniéndonos directamente en contacto con estas organizaciones para hacer efectivo nuestro aporte.

Estafas en la compra/venta online

Posiblemente todos hayamos recibido correos electrónicos o mensajes en los que nos ofertan la posibilidad de comprar el producto estrella de la temporada, el smartphone de última generación, el último modelo de videoconsola, o cualquier producto que pueda ser atrayente para el consumidor.

El precio es inmejorable, pero el “paquete” nunca llega a destino.

¿Cómo evitarlo?:

- Desconfiemos de los precios excesivamente bajos e inusuales que nos llegue por medio de correos electrónicos o cualquier tipo de mensaje. Los spammer utilizan estas técnicas para llegar a nosotros.

- Si hemos conseguido encontrar, mediante un anuncio de compra/venta, un vendedor o cliente siempre utilizaremos medios de pago por adelantado o en persona. Los estafadores pedirán utilizar otros tipos de envío de dinero agenos a los cauces normales.

- La venta de vehículos que se encuentran en Reino Unido con el sistema de conducción europeo es una estafa muy utilizada por ciertas redes de ciberdelincuentes perfectamente organizados.

- La compra de mascotas, artículos tecnológicos suelen ser también objeto de estafas.

Estafas en la recepción de paquetes “regalo”

En ocasiones se reciben notificaciones de retirada de cualquier tipo de envió o paquete a nuestro nombre, objeto de algún valioso regalo o premio. Estas notificaciones no llegan del servicio oficial de correos, sino que lo hacen mediante la vía de comunicación de los ciberdelincuentes con los usuarios, el correo electrónico y los mensajes de cualquier tipo.

Para la retirada de estos falsos envíos siempre es necesario el pago de una cantidad por vías poco seguras.

¿Cómo evitarlo?:

- Si recibes algún tipo de envío y tienes alguna duda acerca de la autenticidad del mismo, ponte en contacto con la compañía emisora, si es que es una compañía de conocida. Si no lo es ten en cuenta que las formas de contacto que te indiquen en la comunicación también suelen ser parte de la trama delictiva y te engañaran en cuanto a la veracidad del envío.

Tarjeta de Navidad Electrónicas

En esta época del año no es raro que recibamos todo tipo de felicitaciones navideñas al objeto de hacernos llegar los mejores deseos de nuestra familia, amigos, empresas e incluso de desconocidos. Este tipo de felicitaciones llegan, como siempre, por medio de correos electrónicos, mensajería privada en redes sociales, y de cualquier otro forma en la que un usuario de internet pueda ponerse en contacto con nosotros.

Normalmente estos mensajes vienen acompañados de archivos de imagen, video e incluso archivos animados de lo mas graciosos y navideños del mundo, incluso de links que nos redireccionan a las páginas webs más acordes a estas fechas y/o próximas a nuestros gustos o aficiones.

Estos correos no solo traen estos graciosos acompañantes, además suelen traer otro “mensaje” escondido, y no es otro que cualquier tipo de virus o troyanos que al ejecutar el archivo principal hace que se instale en nuestros ordenadores el malware para la obtencición de nuestras credenciales bancarias, accesos a redes sociales e incluso para registrar toda nuestra actividad en el ordenador mediante programas que capturan y registran las pulsaciones del teclado.

¿Cómo evitarlo?:

- Nunca debemos abrir los correos electrónicos no solicitados, eliminándolos inmediatamente

- Por muy divertidas que parezcan evitar abrir las e-postales o christmas, incluso si vienen de conocidos y no podemos comprobar si contienen algún tipo de virus, para ello deberemos tener actualizado nuestro antivirus y complementarlo con programas anti-software espía.

Estafas en loterías y premios

Hay muchos tipos de lotería, sorteos y concursos legales que se anuncian por la red, sin embargo también los estafadores utilizan este tipo de actividades para llegar a sus víctimas, sobre todo en estas fechas navideñas.

Estas estafas suelen usar los nombres de las loterías legítimas en cualquier país del mundo o utilizando incluso el nombre de empresas, eventos o personas reales. Por lo general, se nos pedirá pagar ciertas cantidades de dinero al objeto de poder liberar un premio o simplemente para participar en la lotería que nos ofrezcan. Posiblemente os suene de algo las conocidas estafas nigerianas, o Scam 419 (ver entrada)

¿Cómo evitarlo?:

- Si recibimos una carta, correo electrónico o SMS de un desconocido diciendo que hemos ganado una lotería, a la que nunca hemos jugado….malo lo más probable es que sea una estafa y tenemos que ignorarla, por muy grande que nos parezca el premio.

Estafas en ofertas de falsos empleos

Según INTECO cerca del 25 por ciento de los fraudes en internet provienen de supuestas ofertas de trabajo, según Inteco.

En estas fechas en las que se acrecentan la necesidades económicas, muchos se lanzan a la desesperada por internet para buscar trabajo. Los «ciberestafadores» lo saben e intentan facilitarnos la labor contactándo directamente con nosotros vía correo electrónico o cualquier otro tipo de mensajería.

La estafa más habitual es la que el puesto de trabajo que ofrecen conlleva un pago por adelantado de pequeñas cantidades, para gastos administrativos, envío de documentación o para formación. Pero finalmente el contrato nunca llega.

Otra técnica, la más peligrosa, consiste en hacer creer al usuario que ganará mucho dinero actuando como mediador en transacciones económicas internacionales. Un negocio atractivo puesto nuestro «jefe» nos enviará una cantidad de dinero a nuestra cuenta corriente, llegando a rondar los 3000 €uros. De esta cantidad nos quedaremos con el 10% como forma de pago por nuestro trabajo, que consistirá en transferir el dinero a terceras personas a través de plataformas de transacciones dinerarias.

Efectivamente, es más grave de lo que a priori parece, si accedemos a los solicitado puesto que nos estamos convirtiendo en colaboradores necesarios para la comisión de un delito de blanqueo de capitales, esta figura es denominada “mula” o “mulero” y está penada por la ley.

Como ya os he comentado en otras entradas, la ignorancia de la ley no exime de su cumplimiento, y la culpabilidad exige imputabilidad, o dicho de otra manera, en caso de aceptar este tipo de propuestas de “negocio” NO PODREMOS ALEGAR JAMÁS EL DESCONOCIMIENTO DE LA LEY Y PODRÍAN CONDENARNOS, INCLUSO CON PENAS DE PRISIÓN, POR UN DELITO DE BLANQUEO DE CAPITALES.

¿Cómo evitarlo?:

- No aceptar ninguna oferta de trabajo que suponga hacer transferencias bancarias de ninguna clase

- No aceptar ningún tipo de trabajo en la que nos propongan transferir dinero, que previamente nos han remitido, a terceras personas.

Espero que la entrada no os haya parecido muy pesada, pero como véis la temática lo requería.

Si queréis hacer un buen regalo de navidad, y siguiendo con el lema de este blog de Informando y Educando por una red mas segura, podeis «transmitir» este mensaje a vuestro círculo, a lo mejor evitáis algún disgustillo innecesario a alguno de vuestros contactos que no se encuentre tan informado como vosotros 😉

Y de paso les podéis transmitir lo que siempre os digo…

Nosotros somos nuestra peor vulnerabilidad, pero también nuestro mejor antivirusPor cierto…. «Hacking Christmas» pero como siempre os digo, con lógica y sentido común siempre

Nos vemos en la red…

X1Red+Segura

ALERTA: Virus 5N nos puede afectar el próximo 5 de noviembre 28 de octubre de 2012

Posted by elblogdeangelucho in Seguridad.Tags: 5n, alerta, gusano, malware, peligros, virus, virus 5 de noviembre, virus 5n

add a comment

INTECO y la OSI alertan de un nuevo virus apodado como 5N, el cual podría llevar a cabo acciones dañinas en los equipos infectados para, entre otras cosas, recopilar información o impedir su utilización a partir del 5 de Noviembre de cualquier año.

El virus ataca a los usuarios de sistemas operativos Windows.

He encontrado varios informes sobre las formas de ataque del virus:

- Una vez infectado el equipo, el virus modifica su configuración (el registro de Windows) para garantizar su permanencia en él. Cuando el virus detecte la fecha del 5 de Noviembre mostrará multitud de botones de apagado en puntos aleatorios de la pantalla de forma que si el usuario pulsa en alguno de ellos el equipo se apaga.

- Gusano para la plataforma Windows que el día 5 de Noviembre de cualquier año vuelve inmanejable el sistema infectado, mostrando una imagen de la careta de Anonymous e impidiendo al usuario usar su equipo a lo largo de ese día.

¿Cómo llega el gusano a nuestro equipo?

- Descargado sin el conocimiento del usuario al visitar una página Web maliciosa.

- Descargado de algún programa de compartición de ficheros (P2P).

- A través de unidades extraíbles infectadas.

¿Qué hace el virus en nuestro equipo?

Cuando 5N se ejecuta, realiza las siguientes acciones:

- Ficheros y carpeta

1.- Crea el siguiente fichero (Tamaño: 17M)

«%Windir%\system32\drmvclt.exe»

2.- Crea el siguiente fichero (Tamaño: 3.072.054)

«%UserProfile%\Thumbs.dll»

3.- Crea el siguiente fichero (Tamaño: 17M)

«%UserProfile%\drmvclt.exe»

4.- Crea el siguiente fichero (Tamaño: 3.072.054)

«%Root%\Thumbs.dll»

- Crea la siguiente entrada del registro

Clave: HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run Valor: drmvclt = C:\WINDOWS\system32\drmvclt.exe Clave: HKCU\SOFTWARE\ Microsoft\Windows\CurrentVersion\run Valor: drmvclt = C:\WINDOWS\system32\drmvclt.exe

El gusano realiza las siguientes acciones:

- Crea una serie de archivos en el sistema comprometido.

- Crea una en el registro de Windows para garantizar su permanencia en cada reinicio.

- Obtiene datos de la instalación del sistema.

- Se conecta al dominio ftp.drivehq.com para enviar la información capturada.

- Infecta todos los dispositivos extraíbles que se conecten al equipo.

- Impide la utilización normal del equipo los días 5 de noviembre.

La infección en el equipo se produce al ejecutar el fichero drmvclt.exe. Una vez ejecutado realiza las siguientes acciones en el equipo víctima:

- Se copia a sí mismo en el sistema.

- Modifica el registro de Windows para iniciarse de forma automática en el arranque del sistema.

- Infecta los dispositivos extraíbles insertados para infectar otros equipos.

- Recopila información del sistema y la manda a un servidor remoto

- El archivo una vez enviado es finalmente eliminado por el propio código dañino.

Si se infecta el equipo con un usuario con privilegios de administración la infección afectará a todos los usuarios que inicien sesión en el Sistema, por el contrario, si el usuario no tiene privilegios, sólo afectará a este usuario.

Prevención

Evite visitar páginas de origen dudoso, que abran muchas ventanas emergentes, con direcciones extrañas o con aspecto poco fiable. Mantenga actualizado su navegador y su sistema operativo con los últimos parches que vayan publicándose. No olvide tener instalado un antivirus actualizado en sus sistemas.

Detección

Para detectar si un equipo se encuentra infectado para un usuario concreto, bastaría con iniciar sesión con el mismo usuario y pulsar las teclas «Shift» + «Ctrl» + «Alt» + «F7» y comprobar si aparece una ventana que solicita contraseña. Dicha ventana es invocada por el propio virus y permite introducir una contraseña para detener las acciones del mismo en el sistema. En el caso de introducir una contraseña incorrecta 3 veces procede a apagar el equipo.

Por tanto, si se mostrara dicha ventana a la hora de pulsar la combinación de teclas descrita anteriormente, serían síntomas de infección.

Desinfección

Si utiliza Windows Me, XP o Vista, y sabe cuándo se produjo la infección, puede usar la característica de «Restauración del Sistema» para eliminar el virus volviendo a un punto de restauración anterior a la infección (tenga en cuenta que se desharán los cambios de configuración de Windows y se eliminarán todos los archivos ejecutables que haya creado o descargado desde la fecha del punto de restauración). Si tiene alguna duda o problema sobre el funcionamiento de esta opción puede consultar nuestras guías sobre la Restauración en Windows XP o la Restauración en Windows Vista.

Otras formas de desinfección e información detallada sobre el virus en las páginas de INTECO y la OSI

http://cert.inteco.es/virusDetail/Actualidad/Actualidad_Virus/Detalle_Virus/5N

http://www.osi.es/es/actualidad/avisos/2012/10/virus-5n-5-de-noviembre

Recordar que…

Nosotros mismos somos nuestra peor vulnerabilidad pero también somos nuestro mejor antivirus

X1Red+Segura

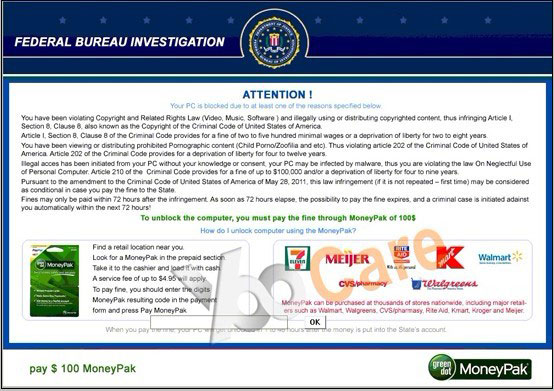

Confirmado, el «Ransomware» (Virus de la Policía) cabalga con el F.B.I. 28 de septiembre de 2012

Posted by elblogdeangelucho in Alertas / Noticias.Tags: alerta, Ciberdelincuencia, ciberseguridad, Estafas, FBI, malware, peligros, peligros en la red, ransomware, virus, virus Policia, virus SGAE

add a comment

Supongo que recordáis una entrada en la que os comentaba que el Ransomware, «conocidíííííísimo» virus de la Policía, de la Sgae, del Ukash, a quién en una reciente entrada me atreví a ·rebautizarle como «Virus Mortadelo» por sus múltiples disfraces, y que estaba «cabalgando» de nuevo haciéndose pasar por el Federal Bureau of Intelligence (F.B.I) estadounidense.

Ver entradas :

El “virus de la Policía” cabalga de nuevo, ahora con el FBI

ALERTA: El virus de la Policía no descansa, solo cambia de disfraz

.

Pues bien, parece ser que no estaba muy equivocado, hoy aparece la noticia en la página oficial del F.B.I

¿Que no entendeís inglés? no os preocupeís, ¡yo tampoco!, pero ya sabeís que en este blog nos dedicamos a la «traducción» y en este caso contamos con la colaboración inestimable del que todo lo sabe, del «oráculo», de Google que lo tengo «grabado» en mi ordenador.

TRADUCCIÓN CON TRADUCTOR DE GOOGLE

«Los residentes de Tennessee del Este continúan denunciando incidentes sobre la estafa de Internet relativa al REVETON ransomware. REVETON es un visus informático es instalado en un equipo cuando un usuario visita un sitio web comprometido. Una vez instalado, el ordenador se bloquea mientras se visualiza una advertencia de que el FBI o el Departamento de Justicia ha identificado la computadora como implicada en actividades criminales.

El mensaje falso aconseja al usuario a pagar una «multa» por medio de un servicio de dinero mediante una tarjeta de prepago, que se desbloqueará el ordenador. Los usuarios se ven amenazados con acciones penales si no realizan el pago.

Esto es una estafa para obtener dinero. Las multas resultantes de la actividad criminal son evaluados y tratados por el sistema judicial. El FBI nunca exigirá el pago para desbloquear un equipo.

Cualquiera que sea víctima de esta estafa debe presentar una denuncia en el Internet Crime Complaint Center en http://www.ic3.gov. Incluso han conseguido limpiar su equipos, este malware puede permanecer en el sistema y capturar información personal, crear nuevos riesgos de fraude. Las víctimas pueden ponerse en contacto con un profesional de la informática para eliminar el malware de la computadora infectada.»

Ver fuente de la noticia en http://www.fbi.gov/knoxville/press-releases/2012/internet-scam-warning-reveton-ransomware?utm_source=twitterfeed&utm_medium=twitter

Bueno pues como se suele decir en los medios de comunicación «pofesionales»…. les seguiremos informando… 😉 , pero mientras tantes no os olvideis que…

Nosotros somos nuestra peor vulnerabilidad pero también nuestro mejor antivirus.

Nos vemos en la Red

X1Red+Segura

Fuente: http://www.fbi.gov

MENORES EN LA RED: Las fuentes del peligro 2 de septiembre de 2012

Posted by elblogdeangelucho in Artículos, Menores en la Red, Peligros.Tags: antipedofilia, Ciberbullyng, control parental, educación, Grooming, menores, peligros, privacidad

11 comments

En líneas generales, los principales riesgos a los que se enfrentan los menores en la red ya los hemos tratado en este blog, son los que presentamos como los 3 ING,s, Grooming, Sexting y Ciberbullying, (ver entradas).

En líneas generales, los principales riesgos a los que se enfrentan los menores en la red ya los hemos tratado en este blog, son los que presentamos como los 3 ING,s, Grooming, Sexting y Ciberbullying, (ver entradas).

Presentamos en las distintas entradas como detectarlos, como evitarlos y como luchar contra estos riesgos.

Veíamos que el grooming era producto de la actividad de los ciberdepredadores para conseguir ver realizadas sus más perversas fantasías sexuales, en las que siempre aparecen como protagonistas los más desprotegidos, los niños.

Hablábamos de los peligros del sexting, actividad que iniciada por los menores podría conllevar a escenarios de extremo peligro, enlazándose con grooming o ciberacoso.

También quedaron claras las graves consecuencias del ciberbullying, tanto psicológicas para la víctima, como penales para el autor. Apuntábamos que el ciberbullying era considerado como tal cuando tanto el autor como la víctima eran menores, puesto que si no fuese así adoptaría el nombre de ciberacoso, aunque sinceramente me da igual que me da lo mismo, como se suele decir, las consecuencias son las mismas salvo por la gravedad que las “figuras” protagonistas recaen en menores en el primero de los casos.

Estos tres ING,s, han sido presentados como peligros hacia los niños, pero ni que decir tiene que los tres pueden darse también entre adultos, en ese caso le pondríamos otros nombrecitos, sextorsión, ciberacoso, y vete tú a saber cuántos nombres más, y si son términos de origen anglosajón mejor, por aquello que “visten más”, pero no me quiero alejar de el motivo de este artículo, ¡PROTEGER A LOS NIÑOS EN LA RED!

Una vez conscientes y conocedores de los principales peligros que acechan a nuestros hijos en la red, creo que sería conveniente que conociésemos el origen de todo esto, donde comienza todo y porqué.

Si sirve de algo mi humilde opinión al respecto, creo que el origen de los peligros a los que se enfrentan nuestros pequeños se podrían englobar en tres grupos diferenciados.

- Por los contenidos que pueden llegar a consumir los menores

- Por la interacción de los menores en la red con otros internautas

- Por la falta de conciencia a la hora de proteger su propia seguridad y privacidad.

Contenido inadecuado en Internet para menores

Es evidente que Internet es una herramienta educativa de bondades incalculables, que facilita a todo tipo de usuario, una gran cantidad de información y contenidos, especialmente importantes en el proceso de aprendizaje de los niños.

Discernir en cuanto al tipo de contenidos que pueden consumir los niños creo que no debería ser un problema para ningún padre o educador, puesto que, como adultos, deberíamos ser conscientes de los contenidos que pueden ser perjudiciales e incluso peligrosos para ellos.

Creo que el principal problema al que nos enfrentamos es que los menores no son conscientes en muchas ocasiones de los riesgos que conlleva el consumo de contenido adulto, en este caso en internet. En internet no existe la “censura” por lo que contenidos relativos a la pornografía, violencia, temas de anorexia, contenidos xenófobos, drogas, sectas, etc, están al alcance de todos en internet, y también de los niños.

Contenidos que pueden ir más lejos que el mero “consumo” de material inadecuado para un niño, puesto que incluso pueden poner en peligro sus vidas (paginas de anorexia y bulimia), así como las llamadas páginas de muerte, que incitan al suicidio, juegos online de extrema violencia, son claros y peligrosos ejemplos.

Muchas veces esto es consecuencia del total desentendimiento hacia los niños, de la ausencia de la figura adulta que supervise y proteja la actividad del menor en la red, de la ausencia total del llamado CONTROL PARENTAL.

Pensaréis que llegar a estos contenidos es muy complicado para un menor, pero estáis muy equivocados. Con apenas tres clics de ratón un niño que comienza su navegación en una página de sus dibujos animados preferidos, puede llegar a este tipo de contenidos peligrosos e inapropiados.

Podéis hacer la prueba vosotros mismos, seguro que ya habréis comprobado en alguna ocasión que muchas páginas web se sirven de anuncios online o banners que, con el pretexto de hacer publicidad, cuando lo que en realidad están haciendo es conducir al internauta a alguna página pornográfica, o de juegos online.

En este aspecto es muy importante el controlar para proteger de los contenidos que pueda llegar a visitar el menor en internet.

Pero como casi siempre vamos a intentar proporcionaros solución a este problema, es algo que seguro no habéis oído hablar nunca y además difícil de pronunciar, me refiero al CONTROL PARENTAL.

Interacción de los menores con otros internautas

Otra fuente de peligrosidad a la que se enfrentan los niños es su propia “actuación” en la red. Desde la llegada de la Web 2.0 han proliferado numerosas salas de chat, juegos online, redes sociales y mundos virtuales especialmente dirigidos a los menores.

Si leísteis el artículo “Radiografía de un Ciberdepredador”, recordareis que presentábamos a estos “monstruos” como verdaderos cazadores, y poníamos algún símil con los cazadores o pescadores que buscaban sus presas en su “hábitat natural”. Recordareis también que decíamos que estos depravados buscaban a sus víctimas en salas de chat, páginas web, juegos y redes sociales frecuentadas por menores.

Además del grave riesgo de los crímenes sexuales que acechan en la red, queda claro que los menores y adolescentes en la actualidad están más fuertemente motivados a comunicarse on-line que cara a cara, cuantos más amigos tengan en sus perfiles de redes sociales más “guays” son en su círculo “real”. En la mayoría de los casos el concepto de amistad está totalmente desvirtuado, considerando amistad a cualquier persona que solicite ser agregado en su perfil, y dada la facilidad de comunicación en la red, esta persona comienza a ser desde ese momento su principal “confesor”

También es lógico el contacto entre menores que se conocen en un círculo real (colegio, residencia, actividades lúdicas, etc), esto potencia el conocer virtualmente al amigo del amigo del amigo, es decir, a nadie. Incluso este forma de “Ciberamistad” conlleva y potencia la tiranía que todos llevamos dentro en algunas ocasiones, y aprovechando, o bien el falso anonimato que nos da la red o bien la falsa impunidad que nos proporciona poden llegar a ser tanto víctimas o autores de actividades con graves consecuencias para ambos (hablábamos anteriormente del ciberbullying y sexting)

Por ello es muy recomendable la educación, inculcar al menor que debe comportarse como lo haría en la vida real, y que ante cualquier problema que le pudiera surgir tiene a sus padres y profesores para ayudarle y para subsanar el problema sin la necesidad de llegar a “males mayores”

Pero como casi siempre vamos a intentar proporcionaros solución a este problema, es algo que seguro no habéis oído hablar nunca y además difícil de pronunciar, me refiero al CONTROL PARENTAL.

Falta de conciencia en cuanto a seguridad y privacidad en la red

En los apartados anteriores ya hemos visto que muchas veces por ingenuidad, y otras por la falta de conciencia ante la importancia de proteger su propia privacidad, los menores facilitan alegremente su más preciado tesoro en internet, su privacidad en perjuicio de su propia seguridad y la de su entorno, facilitando información que solo debería ser conocida por los círculos más próximos poniéndose, en ocasiones, en grave peligro así mismo e incluso a su propia familia.

Los conocidos como “ciberdepredadores”, empleando técnicas psicológicas de ingeniería social , y utilizando falsas identidades, se acercaban al menor ganándose su confianza poco a poco, una labor muy trabajada y meticulosa que tiene como único fin el mantener conversaciones privadas con el niño para conseguir sus propósitos, a veces virtuales pero en muchas ocasiones logran citarse con los pequeños para llevar a cabo sus peores propósitos. Por otro lado tarea fácil para el ciberdepredor, dado que se aprovechan de la ingenuidad de los críos para conseguir de ellos información personal tanto de ellos como de sus familias, para que a posteriori sea más sencillo contactarlos y localizarlos

Hablábamos de la facilidad de comunicación de los menores y adolescentes por internet con otros internautas, superando el interés de la comunicación online a la comunicación personal.

Para un menor o adolescentes, lamentablemente, en muchas ocasiones su éxito social se basa en la gran cantidad de amigos que tiene en la red, personas que en su vida real no tendrían ninguna cabida, pero en la red “todo vale” posiblemente para compensar el vacío de “habilidades sociales”, por lo que se ven incentivados a proporcionar más información sobre sí mismos a sus amigos virtuales, ante el convencimiento de que cuanta más privacidad comparten mas amigos tienen, y más amigos son.

Es muy recomendable hablar con los pequeños de los peligros que pueden entrañar ciertos comportamientos en internet, advertirles de las “falsas” amistades den internet, advertirles que si desconocidos intentan conversar con ellos en internet deben eludirles y contárselo a sus padres o profesores, que si por cualquier motivo llegasen a participar en esas conversaciones, con desconocidos o con esos “falsos amigos”, nunca deben dar información personal y de localización (como dirección, teléfono, nombre del colegio o lugares que frecuentan).

Por supuesto, ni que decir tiene que, bajo ningún concepto deben enviar fotografías suyas o de sus familiares, vestidos o desnudos, y aconsejarles que siempre se debe utilizar un pseudónimo o nick que no le identifique por su nombre, edad, residencia, etc.

En otras ocasiones los adolescentes pretenden mostrar un perfil más adulto en Internet de lo que realmente son, o bien para eludir la imprescindible mayoría de edad exigida en ciertos medios, en redes sociales como Tuenti y Facebook es necesario tener al menos 14 años para crear un perfil, y que no es de fácil comprobación. O bien ante la búsqueda de los desconocido ante ciertos contenidos adultos y que solo siendo “más mayores” pueden acceder.

Pero como casi siempre vamos a intentar proporcionaros solución a este problema, es algo que seguro no habéis oído hablar nunca y además difícil de pronunciar, me refiero al CONTROL PARENTAL.

No, no me he confundido, el párrafo anterior está repetido tres veces a lo largo de este artículo, es cierto, como siempre digo, que internet tiene muchos peligros, pero también nos ofrece, a todos, muchas bondades, y a los más pequeños también como enorme fuente de educación e información.

No os olvidéis de la importancia del CONTROL PARENTAL siempre que un niño se acerque a un ordenador. (ver entrada Menores en la Red: Control Parental o Espionaje Parental)

Y como siempre os digo:

INFORMACIÓN + EDUCACIÓN = Una red más segura

Nos vemos en la red.

FUENTES: revista.proteccioninfantil.net #opinionpersonal

¿Quieres ser mi mula? ¡Pago bien! 27 de agosto de 2012

Posted by elblogdeangelucho in Alertas / Noticias, Estafas en la Red, Seguridad.Tags: alerta, Ciberdelincuencia, Estafas, peligros, seguridad, spam

add a comment

La maldita crisis nos afecta a todos, pero a alguno, me refiero a los cibercriminales, esta mala racha económica puede salirle rentable simplemente agudizando el ingenio por un lado y por otro teniendo un poco de suerte.

En este caso el factor suerte no es otro que el “topar” con un “navegante” sin información, alguien que desconozca la forma de actuar de estos “personajes” que se valen de cualquier artimaña para llenarse los bolsillos de forma sencilla aprovechándose del desconocimiento de los usuarios de la red, y en este caso beneficiándose de la situación de angustia que pueda estar pasando su víctima, por la situación económica, o bien simplemente por las ganas de ganarse un dinero fácil y rápido.

Con lo que os voy a explicar a continuación más que nuestro bolsillo corremos otros peligros, corremos el grave riesgo de pasar de ser una víctima estafada a ser un colaborador de una actividad delictiva, y por consiguiente con consecuencias penales hacia nosotros.

CAPTACIÓN

Muchos de vosotros habréis recibido algún correo como el que nos mostraba el diario ABC recientemente en el que ofrecía un empleo bien remunerado y sin apenas movernos de nuestra casa.

O tal vez un correo con las siguientes características, según nos reportaba el amigo Oscar Caminero lector de este blog y perteneciente a la Asociación Nacional de Tasadores y Peritos Judiciales Informáticos (http://www.antpji.com):

“Propuesta del trabajo

¡Un trabajo bien remunerado!

¡Te proponemos una oportunidad de ganar dinero sin esfuerzo! No hay que dejar tu trabajo actual, se puede simultanear. Solo hay que disponer de 2-3 horas libres al día 1-2 veces por semana.

El procedimiento será el siguiente:

• Te enviamos una transferencia de 3000 € en tu cuenta.

• Retiras el ingreso en efectivo una vez llegado.

• ¡En este momento ganas 20% del ingreso – te queda 600 €!

• Enseguida nos entregas el resto del ingreso – 2400 €.

¡Las cantidades de ingreso y su frecuencia dependen solamente de tus preferencias y posibilidades! Para hacerte parte del negocio tienes que vivir en España y tener una cuenta abierta en una entidad bancaria en España. Nuestra actividad es totalmente legal y no viola las normas de UE ni del país.

Si te parece interesante nuestra oferta y deseas colaborar, ruego enviarnos un correo electrónico a esta dirección:xxx@xxxxxxx.com. Te contestaremos en breve y aclararemos todas dudas y preguntas posibles.

¡Ten prisa! Las vacantes son limitadas!

Mil disculpas si este mensaje te ha molestado. En caso que este e-mail te ha llegado por error y si quieres dar de baja tu correo electrónico de nuestra base de datos – rogamos mandarnos un e-mail sin texto a nuestra dirección siguiente: xxxx@xxxxxx.com . Muchas gracias.”

He leído en alguna entrada a blogs o noticias que este tipos de correos, por supuesto SPAM (ver entradas sobre correos SPAM), no tiene otra misión que la de realizar un PHISHING (¿qué es el Phishing ? , ver entradas sobre Phishing) . Pero ese tipo de afirmaciones quedan bastante lejos de la realidad, con este tipo de correos no pretenden capturar nuestros datos personales para utilizarlos con otros fines, si no que pretenden utilizarnos a nosotros mismos, pretenden que, sin que nos demos cuenta, colaboremos con ellos como “canal” para blanquear dinero, ocultando con ello el verdadero origen del dinero.

¡YA SOY UNA MULA!

Efectivamente, es más grave de lo que a priori parece, si accedemos a los solicitado en los correos nos estamos convirtiendo en colaboradores necesarios en la comisión de un delito de blanqueo de capitales, esta figura es denominada “mula” o “mulero” (como también se denomina a quien transporta la droga).

Según se puede leer en el Blog de S21sec, la aparición de la palabra ‘mula’ en el entorno del fraude en Internet no es algo nuevo y data ya de varios años atrás. Como viene siendo frecuente, es una traducción del término anglosajón ‘money mule’, y se puede definir como ‘una persona que transfiere dinero o mercancías que han sido obtenidas de forma ilegal en un país (generalmente a través de Internet), a otro país, donde suele residir el autor del fraude.

Normalmente estas transferencias dinerarias, tan «beneficiosas» económicamente para nosotros, se realizan a otros paises, generalmente a través de compañías como Western Union y SIEMPRE como beneficiarios personas inexistentes, que por algún tipo de «fenómeno paranormal» son capaces de retirar las cantidades transferidas desde cualquier punto del planeta sin ser detectados ni controlados.

Claro queda que tras estos correos se esconden redes criminales, mafias que se dedican a captar este tipo de «mulas», cibercriminales que con esta acción pretenden “mover” grandes cantidades de dinero para ser blanqueado, sin que sus nuevos “colaboradores” tengan conocimiento del delito que están cometiendo y, que por el contrario, participan encantados a cambio de una cantidad de dinero fácil.

CONSECUENCIAS

Recordar lo que os dicho ya en la entrada, si nos convertimos en una “mula” nos estamos convirtiendo automáticamente en colaboradores necesarios para la comisión de un hecho delictivo penado con la ley.

Uno de los principios básicos de nuestro Estado de Derecho es el que sostiene que la ignorancia de la ley no exime de su cumplimiento, y la culpabilidad exige imputabilidad, o dicho de otra manera, en caso de aceptar este tipo de propuestas de “negocio” NO PODREMOS ALEGAR JAMÁS EL DESCONOCIMIENTO DE LA LEY Y PODRÍAN CONDENARNOS, INCLUSO CON PENAS DE PRISIÓN, POR UN DELITO DE BLANQUEO DE CAPITALES.

Espero haber sido lo suficientemente claro para que no caigáis en este tipo de engaños, para ello simplemente recordar que tenéis que emplear siempre la lógica, como hemos hablado en otras entradas, la “vida” en internet no difiere de la vida real, y haciendo caso del refranero español nadie, y repito, nadie, regala duros a pesetas como se solía decir.

MORALEJA

Para evitar ser usado como «mula» o intermediario, no aceptéis trabajos no solicitados de manejo de dinero o transferencias entre cuentas bancarias, ya que podríais entrar a formar parte, sin vuestro conocimiento, de una red delictiva.

Como siempre os digo, nosotros mismos somos nuestra peor vulnerabilidad, pero también nuestro mejor antivirus.

Información + Educación = una red más segura

Nos vemos en la red

Fuentes: diario ABC S21sec.com #opinionpersonal

ALERTA: @InfoSpyware informa de nueva amenaza con viejos conocidos 23 de agosto de 2012

Posted by elblogdeangelucho in Alertas / Noticias, Seguridad.Tags: alerta, Estafas, malware, peligros, rasomware, rogues, virus, virus Policia

add a comment

Acabo de leer en internet que nos acecha una nueva amenaza en la red, concretamente mi fuente de información ha sido una de las páginas catalogadas, de forma merecida, como GRANDES en la red en este blog, por su aporte a la seguridad y por mantenernos al día de todos los “bichitos” y amenazas (Virus, Spywares, Adwares, Hijackers, Rootkits, Gusanos, Troyanos, Phishers, Rogues, Keyloggers, etc) que pretenden hacernos difícil nuestro bienestar en internet. Me refiero a La mayor comunidad libre de lucha contra el malware INFOSPYWARE

Nuestros “amigos” los ciberdelincuentes pretenden hacer su agosto, aunque casi lo estemos terminando, y como siempre a nuestra costa, pero en esta ocasión vuelven a utilizar una combinación de “recursos” para llegar a nuestros bolsillos.

Por un lado utilizan un Rogue (ver entrada sobre los rogues), un falso antivirus que se hace pasar por uno conocido adoptando la apariencia del ‘Microsoft Security Essentials’ (MSE).

Si recordáis explicábamos, en la entrada sobre ellos, que “los malos” lo utilizaban para hacernos creer que, tras la instalación del falso “antivirus” , que nuestro ordenador se encuentra infectado con los virus, bichos y gusanos más peligrosos del mundo mundial, pero que gracias a ellos, y tras un módico precio que deberíamos enviar por medios poco o nada fiables, nos daban la opción de descargarnos un complemento para limpiar y eliminar la amenaza que tanto estaba empezando a preocuparnos, dado que no paraban de salir mensajes y ventanas emergentes anunciándonos los graves fallos de seguridad de los que estábamos siendo víctimas.

Pues bien, en esta ocasión han combinado el engaño de mediante un Rogue disfrazado del antivirus ‘Microsoft Security Essentials’ (MSE) con un viejo conocido por todos nosotros y que tanta guerra está dando. Del desgraciadamente conocido como “Virus de la Policía”, de la SGAE e incluso del Ukash, este último por utilizar como medio de pago la plataforma de Ukash.com

Parece ser, según infospyware, que al instalar el falso “Microsoft Security Essetials” estamos instalando también una variante del virus “Ransomware”, tras la cual nuestro sistema operativo quedará bloqueado por falsos motivos de seguridad (el bloqueo del PC es una características del ransomware) y que solo podrá ser liberado a cambio de la instalación de un complemento del antivirus.

Podéis ver todas las entradas, aparecidas en el blog, sobre este virus y como desinfectarse (ver entradas)

Prestar mucha atención a vuestras descargas, y hacerlas siempre desde sitios de confianza.

Os recomiendo que tengáis entre vuestros sitios favoritos la url de Infospyware para manteneros al día de las alertas de seguridad de malware.

Recordar siempre que nosotros mismos somos nuestra peor vulnerabilidad, pero también nuestro mejor antivirus.

Nos vemos en la red

FUENTE: http://www.infospyware.com/

El «virus de la Policía» cabalga de nuevo, ahora con el FBI 16 de agosto de 2012

Posted by elblogdeangelucho in Alertas / Noticias, Estafas en la Red, Seguridad.Tags: alerta, Citadel, Estafa, FBI, malware, peligros, rasomware, Reveton, SGAE, virus, virus Policia

5 comments

Parece ser que el llamado “Virus de la Policía”, de la “SGAE”, de la “Gendarmería Nacional Francesa” y ahora del FBI, sigue haciendo de las suyas y los “Ciberdelincuentes” no cesan en su empeño de conseguir dinero fácil.

Buscando en la red de redes, sobre este incansable bichito, y utilizando el «oráculo» Google, he encontrado información que comparto con vosotros, e intento traducir para los menos técnicos.

En esta ocasión el mensaje dice que el FBI o la Sección de Crímenes Virtuales y Propiedad Intelectual del Departamento de Justicia de los Estados Unidos detectó que la dirección IP del usuario se estaba utilizando en sitios web de pornografía infantil u otras actividades ilegales en Internet”.

Para hacer todavía más creíble la amenaza, la nueva variante de este virus toma el control de la cámara web de los usuarios e incluyen una imagen del usuario en el mensaje.

La nueva mutación del virus es una combinación del troyano bancario Citadel y del ransomware Reveton («Virus de la policia»)

Las víctimas son atraídas hacia sitios web comprometidos donde, sin saberlo, son infectados con el troyano Citadel. Entonces, éste procede a contactar a un servidor Command and Control (servidor central controlado por los ciberdelincuentes) de donde descarga el ransomware Reveton.

Normalmente bloquea el ordenador de los usuarios infectados, y posteriormente aparece una ventana con la amenaza de que si no pagan una supuesta sanción, en esta ocasión los cibercriminales piden a los usuarios que paguen una multa de 200 $ con un servicio de tarjetas prepago para desbloquear su equipo y evitar que el FBI inicie un proceso penal en su contra, en la versión “española” es a laAgencia Española de Protección de Datos (AEPD) y la sanción es de 100 euros por ver porno o haber realizado descargas ilegales no podrán volver a utilizar su ordenador.

Por supuesto el pago SIEMPRE es solicitado mediante un medio poco “fiable” al no poder identificar al destinatario real del pago.

Ningún Cuerpo y Fuerza de Seguridad del Estado u organismo público o privado va a ponerse en contacto con este tipo de técnicas.

Como los “malos” vieron un filón de oro en estas “malas prácticas” se dedican a modificar el virus, en ocasiones además de recibir la amenaza, bloquear el ordenador, llegan incluso a cifrar los ficheros de nuestro ordenador codificando sus primeros 4096 bytes y añadiendo 4 digitos al final de la extensión y la palabra “locked-”, y como se ha detectado, en esta última mutación a tomar el control de la cámara web de nuestro ordenador y tomar capturas de pantalla para dar mas veracidad a la estafa.

Se ha detectado que las infecciones vienen dadas por la navegación de los usuarios hacia páginas web maliciosas donde éstas tienen una versión de Java vulnerable, por lo que es DE EXTREMA IMPORTANCIA MANTENER ACTUALIZADOS NUESTROS ANTIVIRUS Y SOFTWARE. Especialmente aconsejable que actualicéis las versiones de Java de vuestros equipos, dado que unos de los principales focos de infección ha sido el Java, así como actualizar las firmas de virus de vuestras soluciones antivirus con la última versión facilitada por el proveedor

El otro día me consultaba una persona sobre el problema al encontrarse con el menaje de advertencia en su ordenador utilizado por toda la familia. El desconocimiento del verdadero origen del mismo generaba un clima de duda sobre la utilización “sana” de internet por todos los integrantes de la familia.

Ya hemos hablado en repetidas ocasiones de este virus, como detectarlo y como eliminarlo de nuestro ordenador. VER ENTRADAS

En caso de haber sido afectados por este malware os reitero que tenéis que visitar la página de la Oficina de Seguridad del Internauta ( www.osi.es ) para eliminar el virus de vuestro ordenador.

Para eliminar la amenaza, podría intentarse una medida muy sencilla que es la característica de ‘restauración del sistema’, remitiendo el equipo a un punto anterior a la infección, con la precaución que esta acción deshará todos los cambios de configuración de Windows y se eliminarán todos los ejecutables que se hayan creado o descargado desde la fecha del punto de restauración

Si os veis ante este virus ¡NO HAGAIS MAS EL CANELO, NO PAGUEIS!, visitar páginas de confianza como la web de la Oficina de Seguridad del Internauta y limpiar.

Ahora más que nunca, DIFUNDIR ESTE MESAJE, ¡ES UN VIRUS!, no es ningún Cuerpo Policial u Organismo Oficial quien se pone en contacto con vosotros.

Información + Educación = Una red mas segura

Nos vemos en la red

Fuentes: osi.es , satinfo.es , zonavirus.com , losvirus.es,

CIBERCONSEJO: ¡Hola soy tu banco! ¿me dejas robarte? 5 de agosto de 2012

Posted by elblogdeangelucho in Alertas / Noticias, Ciberconsejos.Tags: banca online, Ciberconsejos, credenciales bancarias, peligros, phishing, robo internet

1 comment so far

¡Hola soy tu banco!, necesito que accedas con tu usuario y password de conexión a la banca online, es necesario para actualizar tus datos de conexión en la nueva plataforma de seguridad del banco”

Este tipo de robos y estafas son actuaciones muy simples por parte de los cibercriminales, se podría decir que casi invisibles para la víctima.

Normalmente se produce tras una campaña de phishing en la que capturan nuestros datos relativos a banca online haciéndose pasar por nuestro banco, que mediante cualquier burda excusa te solicitan ingresan en tu cuenta mediante un link que se propone en el correo.

Lógicamente este link es una copia de la página original de nuestro banco, en el momento que accedemos, posiblemente nos dará un error, o nos lleve a la página real del banco, pero el mal ya está hecho, ya han capturado nuestras credenciales.

Hay que seguir normas básicas para evitar este tipo de peligros:

– Realizar compras en internet utilizando siempre, y únicamente, sitios de confianza certificados y señalados como tales, en el navegador deberemos ver siempre https://

– Evito la captura de mis datos bancarios y de tarjeta de crédito protegiendo mi ordenador con un antivirus actualizado, con ello evitaré, en la medida de lo posible, cualquier programa malicioso.

– Ante la duda, ante la recepción de cualquier mail o mensaje sospechoso, y antes de realizar cualquier movimiento bancario en la red, consultar al banco directamente.

– Ante este tipo de correos no responder nunca, además nuestro banco JAMÁS se va a poner en contacto por correo para estos menesteres.

Recordar, en internet tenéis que utilizar la lógica en vuestra navegación

Información + Educación = Una red más segura

Nos vemos en la red

Menores en la Red: En verano aumenta el peligro para los menores 23 de julio de 2012

Posted by elblogdeangelucho in Artículos, Consejos, Menores en la Red.Tags: control parental, Internet, menores, peligros

4 comments

Con la llegada del verano y el tiempo de asueto, los niños disponen de mucho más tiempo libre para dedicarse a sus aficiones.

Ha cambiado mucho el cuento, los padres ya no tenemos que estar en la ventana pendientes de ver con quien está jugando nuestro hijo, o si le surge el más mínimo problema. Nuestros hijos han dejado de ser tan “callejeros” como lo éramos nosotros y ahora se “entretienen” con sus ordenadores, consolas y smartphones en la tranquilidad de sus habitaciones y para la “falsa” tranquilidad de los padres.

Ahora, en la era de la comunicación, nuestros hijos son especialistas en la socialización, tienen cientos de “amigos” con quien hablan y comparten confidencias en redes sociales, en medio de una partida de sus juegos online preferidos o a través de los programas de mensajería instantánea instalados en sus teléfonos móviles de última generación.

Son especialistas en el uso y disfrute de las nuevas tecnologías, tengamos en cuenta que han nacido a la par, son realmente “nativos digitales”, verdaderos expertos en “maquinitas y aparatos varios”, gozan del control absoluto de las nuevas tecnologías y de sus herramientas, ¡ellos han inventado “el internet”!

Por el contrario nosotros, los “inmigrantes digitales”, no nos enteramos “de la misa la mitad”, no tenemos ni idea de “tuentis, facebús o jabús”. Esa es la idea que tienen nuestros hijos de nuestro conocimiento de las nuevas tecnologías, y esa es precisamente la idea que tenemos que quitarles de la cabeza. Para ello tenemos que empezar por “educarnos” nosotros mismos.

¿Tenemos razón para preocuparnos? Sí. ¿Tenemos razón para desesperarnos? No. A modo de ejemplo: en el tema de Internet, podemos parecer turistas, y nuestros hijos autóctonos de la red. Por ello debemos familiarizarnos con todo esto tan nuevo para nosotros, y no hace falta convertirnos en expertos en la materia para proteger a nuestros hijos.

Como de costumbre no quiero ser ni parecer alarmista ni detractor de internet, al contrario, como internauta que soy, desde los principios de internet, abogo por los numerosos beneficios de la red en todos los aspectos, tanto culturales y educativos como sociales y comunicativos, pero que como se suele decir en el sabio refranero español “por un garbanzo negro se estropea el cocido”.

¡Pues no estoy de acuerdo!, simplemente quitemos ese “garbanzo negro” de internet para que nuestros hijos puedan disfrutar de sus bondades, y nosotros de la tranquilidad de saber que nuestros hijos están seguros en la red, y para ello no necesitamos hacer ningún máster como expertos informáticos para poder protegerles, simplemente debemos acabar con la llamada “brecha digital” entre padres e hijos y ser conocedores de los peligros a los que se pueden enfrentar en el mundo “virtual” como conocemos los peligros que les acechan en el mundo real.

Los padres no siempre somos conscientes de los peligros que entraña la Red, aunque tenemos, en ocasiones, una cierta percepción de inseguridad, se ha repetido en este blog, y en varias ocasiones, el peligro de la “falsa soledad” en internet de nuestros menores, el peligro de que nuestros hijos puedan ser víctimas de un ciberdepredador que les acose mediante las técnicas del conocido “Grooming”. O simplemente que ellos mismos sean víctimas dentro de su propio círculo o incluso los causantes del problema en los casos de “Ciberbullying” o “Sexting”, los tres peligros “ING” de los menores en la red.

Conscientes de estos tres peligros “principales” es hora de abordar otros peligros de los que no tenemos consciencia pero no por ello se convierten en menos graves.

Me refiero a las experiencias verdaderamente negativas, como por ejemplo durante la navegación, con no más de tres clicks de ratón un menor puede llegar al visionado de imágenes fuertemente pornográficas o violentas. Sólo el 45% de los padres conoce las experiencias negativas que sus hijos han sufrido en uno u otro momento en la Red. El problema es que más del 60% de los menores afirma haber tenido experiencias desagradables y negativas.

Muchos padres ni siquiera saben que, aunque sus hijos dediquen poco tiempo a navegar por Internet, luego dejan el ordenador encendido descargando contenidos, mientras que los padres permanecen totalmente ajenos al contenido que se descargan. Recordemos los “extintos” videoclubs, en ellos encontrábamos distintas secciones y temáticas, en internet pasa igual, podemos disfrutar de los mejores contenidos de animación infantil pero también de las temáticas más duras y atroces de las que jamás podríamos imaginar.

Cambiar las reglas del juego

Los peligros en Internet aumentan conforme crece la exposición de los menores a la Red sin una adecuada supervisión por parte de los adultos, como sucede durante el verano. Por otro lado, esa falta de supervisión puede además provocar que los niños hagan usos inadecuados o poco responsables de la Red. El verano es un momento ideal para cambiar las reglas del juego.

Para los especialistas, la clave del éxito está en el diálogo. Los menores deben saber que pueden confiar en los padres en todo momento, y que van a tener su apoyo. Muchos menores no les cuentan a sus padres los problemas que tienen en Internet por temor a irritarles.

El ordenador debe estar situado en una sala pública como el salón, o una habitación de uso común, aunque eso no va a garantizar que el menor acceda a Internet a través de los ordenadores de los amigos, o los de un cibercafé o biblioteca. Por otro lado, los padres muchas veces olvidan que el teléfono móvil es una vía de acceso a Internet cada vez más habitual, y que los riesgos que se corren con el teléfono móvil son similares a los de un ordenador conectado a la red. Por eso es conveniente revisar habitualmente la factura telefónica y la actividad de la cuenta de los menores, y además establecer un lugar común, por ejemplo una mesita auxiliar en el salón, donde se recarguen juntos los teléfonos de padres e hijos. Que en ningún caso se los lleven a solas a la habitación por las noches.

No se trata de prohibir Internet. Esta medida sólo trasladaría el problema a otros ordenadores. Es mejor explicar a los hijos por qué no deben acceder a determinadas páginas, y qué peligros les acechan si desarrollan determinadas conductas que ellos creen inocuas, por ejemplo, proporcionar información personal en las redes sociales. Hay que dejarles claro de forma razonada que si ponen muchas fotos de la casa, escriben su dirección, y dicen que se van de vacaciones, hay muchas posibilidades de que al volver no queden ni las bisagras de las puertas.

Por suerte, en esta lucha contra los peligros que amenazan a los menores en Internet, los adultos tienen a la tecnología de su parte. Todos los ordenadores domésticos deberían tener instalado un antivirus y un cortafuegos, porque sólo así se evita que el ordenador sea pasto de redes de ordenadores zombies que usarán la máquina para cometer todo tipo de delitos.

Se les puede explicar a los menores que no conviene que visiten ciertas páginas, pero además el acceso a esas páginas se puede bloquear desde el control de contenidos de navegador o desde un programa de control parental.

De igual manera, es posible establecer un horario de uso. Los programas de control parental permiten fijar la franja horaria en la que puede navegar el niño. Para ello cada hijo deberá tener una cuenta de acceso de usuario con privilegios limitados, ¡JAMÁS COMO ADMINISTRADOR!

Gran parte de los archivos que circulan en las redes de intercambio P2P están contaminados, incluyen programas espía, troyanos, virus y, en muchos casos, el contenido real no tiene nada que ver con el título.

En verano no demos vacaciones a nuestro sentido común, no bajemos la guardia y pongamos en peligro a nuestros menores, potenciemos el uso responsable de internet y como siempre…

Informando y educando podemos hacer que internet sea un lugar más seguro

Nos vemos en la Red

Fuentes: elconfidencial.com, watchtower.org , Opinion Personal